最新消息

[iThome文章分享]惡意軟體Pygmy Goat鎖定Sophos防火牆而來,意圖入侵政府機關網路環境

駭客開發Linux惡意程式的情況,最近兩年越來越頻繁,其中又以針對VMware虛擬化平臺而來的勒索軟體較為常見,但如今,有人運用這方面的技術、鎖定特定廠牌的防火牆系統打造惡意軟體。

英國國家網路安全中心(NCSC)近日揭露名為Pygmy Goat的後門程式,他們在Sophos XG防火牆設備找到這支惡意軟體,此為32位元x86的ELF共用物件檔案,攻擊者設置LD_PRELOAD環境變數,從而透過SSH daemon(sshd)二進位檔案載入。

巧合的是,10月底Sophos才發布名為Pacific Rim的調查報告,指出該公司針對中國駭客近5年專門對邊界網路裝置發動攻擊進行追蹤,其中一種被鎖定的裝置就是該廠牌的防火牆。這樣的情況,不禁讓人聯想到中國駭客。

雖然NCSC並未透露使用Pygmy Goat從事攻擊行動的人士身分,但提及該惡意程式與另一支名為Castletap具備類似的戰術、手段、流程(TTP),經過資安業者Mandiant分析,使用Castletap的攻擊者身分很有可能就是中國駭客,這樣的情況,很難不讓人聯想Pygmy Goat也與中國駭客有關。

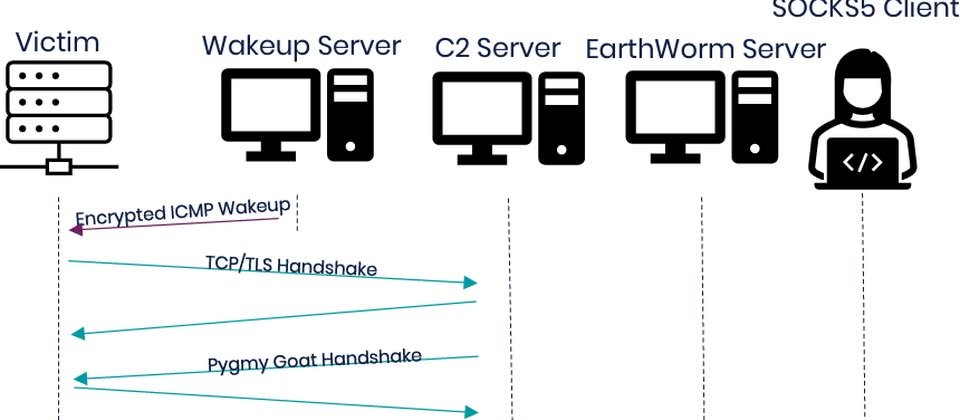

針對這個惡意程式的特性,NCSC指出,Pygmy Goat會產生使用ICMP協定的原生Socket,用來監控流入的封包,並在與C2連線的過程裡,使用AES加密的TCP封包,回傳IP位址及連接埠資訊。

再者,此惡意程式濫用LD_PRELOAD掛鉤Socket的特定功能,偷看特定SSH連接埠的流入流量,並重覆使用這種連線機制與C2通訊。另一方面,這支惡意程式還嵌入署名為FortiGate, Fortinet Ltd發布的CA憑證,想要冒充FortiGate防火牆而趁機到其他臺FortiGate當中執行,建立與C2之間的TLS連線。

一旦上述連線建立成功,攻擊者就能透過C2建立遠端Shell、啟動封包截取、產生cron工作排程,或是設置SOCKS反向代理伺服器,而能傳送流量到防火牆後方的其他設備。

原文連結:https://www.ithome.com.tw/news/165878